Cibler les hameçonneurs Microsoft Office 365 De plus en plus, les utilisateurs se tournent vers les liens spécialisés qui dirigent les utilisateurs vers la page de connexion par courrier électronique de leur organisation. Une fois que l’utilisateur s’est connecté, le lien l’invite à installer une application malveillante mais avec un nom inoffensif, ce qui donne à l’attaquant un accès continu et sans mot de passe à l’un des e-mails et fichiers de l’utilisateur, tous deux pillés pour le lancement de logiciels malveillants et de phishing. escroqueries. Contre les autres.

Ces attaques commencent par un lien de courrier électronique qui ne télécharge pas un site de phishing, mais la page de connexion Office 365 réelle de l’utilisateur, que ce soit sur microsoft.com ou sur le domaine de l’employeur. Une fois connecté, l’utilisateur peut voir une invite qui ressemble à ceci:

Ces applications malveillantes permettent aux attaquants de contourner l’authentification multifacteur, étant donné que l’utilisateur les accepte après que l’utilisateur s’est déjà connecté. En outre, les applications continueront à être dans le compte Office 365 de l’utilisateur indéfiniment jusqu’à ce qu’elles soient supprimées, et elles resteront en place même après la réinitialisation du mot de passe du compte.

Cette semaine, écrivez à votre fournisseur de sécurité Point de preuve Publier de nouvelles données L’émergence de ces applications malveillantes d’Office 365, notant qu’un pourcentage élevé d’utilisateurs d’Office tombera dans ce système [full disclosure: Proofpoint is an advertiser on this website].

Ryan Calember55% des clients de l’entreprise ont rencontré ces attaques d’applications malveillantes à un moment ou à un autre, a déclaré le vice-président exécutif de la stratégie de cybersécurité chez Proofpoint.

«Parmi ceux qui ont été attaqués, environ 22% – soit un sur cinq – ont été pénétrés avec succès», a déclaré Kalember.

Calmember a déclaré qu’au cours de l’année écoulée, Microsoft avait cherché à limiter la propagation de ces applications Office malveillantes en créant un système de vérification pour l’éditeur de l’application, ce qui oblige l’éditeur à être un membre valide du réseau de partenaires de Microsoft.

Ce processus d’approbation est lourd pour les attaquants, ils ont donc proposé une solution simple. Maintenant, ils corrompent d’abord les comptes des locataires de confiance, explique Proofpoint. « Ensuite, ils créent, hébergent et déploient des logiciels malveillants dans le cloud de l’intérieur. »

Les attaquants responsables de la diffusion de ces applications Office malveillantes ne recherchent pas les mots de passe, et dans ce scénario, ils ne peuvent même pas les voir. Au lieu de cela, ils espèrent qu’après la connexion, les utilisateurs cliquent sur «Oui» pour accepter d’installer une application malveillante mais nommée non malveillante dans leur compte Office365.

Calmember a déclaré que les fraudeurs derrière ces applications malveillantes utilisent généralement des comptes de messagerie compromis pour effectuer un «piratage de courrier électronique professionnel» ou une fraude BEC, qui consiste à usurper l’identité d’un courrier électronique d’une personne en autorité dans une organisation et à demander le paiement d’une fausse facture. D’autres utilisations comprenaient l’envoi d’e-mails malveillants à partir du compte de messagerie de la victime.

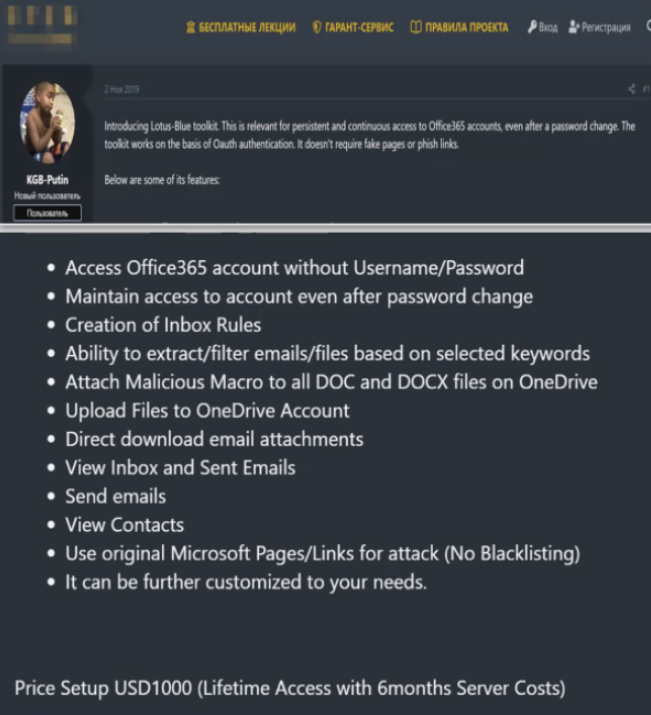

L’année dernière, Proofpoint a écrit sur un service dans le domaine des cybercriminels clandestins où les clients peuvent accéder à divers comptes Office 365 sans nom d’utilisateur ni mot de passe. Le service a également annoncé la possibilité d’extraire et de filtrer les e-mails et les fichiers en fonction de mots clés spécifiques, ainsi que de joindre des macros malveillantes à tous les documents dans Microsoft OneDrive d’un utilisateur.

Un service pour les cybercriminels annonce la vente d’accès à des comptes Office365 compromis. Photo: Proofpoint.

«Vous n’avez pas besoin de bots si vous possédez Office 365, et vous n’avez pas besoin de logiciels malveillants si vous en avez [malicious] Dit Kalember. « C’est plus facile et c’est un bon moyen de contourner l’authentification multifacteur. »

Crêpes sur la sécurité Nous avons d’abord mis en garde contre cette tendance en janvier 2020. Cette histoire cite Microsoft le disant pendant que les organisations exécutent Office 365 Il peut activer un paramètre pour empêcher les utilisateurs d’installer des applications, Cela représentait une « étape radicale » « qui a gravement érodé la capacité de vos utilisateurs à être productifs avec des applications tierces. »

Depuis lors, Microsoft a ajouté une stratégie qui permet aux administrateurs Office 365 d’empêcher les utilisateurs d’approuver une application d’un éditeur non pris en charge. De plus, les demandes postées après le 8 novembre 2020, associées à l’avertissement de l’écran de consentement au cas où l’éditeur n’est pas vérifié, la politique du locataire autorise le consentement.

Les instructions de Microsoft pour détecter et supprimer un consentement abusif dans Office 365 sont Ici.

Proofpoint indique que les administrateurs O365 doivent restreindre ou bloquer les non-administrateurs qui peuvent créer des applications et activer une stratégie d’éditeur vérifiée par Microsoft, étant donné que la majorité des logiciels malveillants dans le cloud proviennent toujours de locataires Office 365 qui ne font pas partie du réseau de partenaires de Microsoft. Les experts disent qu’il est également important de s’en assurer Activer la journalisation de la sécurité Des alertes sont créées lorsque les employés introduisent un nouveau logiciel dans votre infrastructure.

« Amateur de musique. Joueur. Alcooliste. Lecteur professionnel. Spécialiste du Web. »